Привет, начинающий хакер!

Я думаю, ты наверняка понимаешь, что взламывать (читай тестировать безопасность) можно, используя любой дистрибутив Linux, можно даже из под Windows что-нибудь придумать (сжечь еретика!!! — прим. редактора которого у нас нет), но зачем изобретать велосипед, если его давно изобрели. А поэтому в этом материале мы поговорим о Kali Linux. Но, в связи с тем, что вопрос настройки и использования возможностей этой операционной системы очень обширен, в этой статье мы остановимся только на тех нюансах которые стоит знать любому начинающему пользователю, который хочет установить Kali чтобы изучить ее инструменты и разобраться как это всё работает.

И в начале, как обычно немного теории.

Kali Linux это дистрибутив основанный на Debian, разработали его сотрудники компании Offensive Security

Мати Ахарони и Девон Кеарнсом, позднее к ним присоединился Рафаель Херцог, как специалист по Debian. Появился это дистрибутив в результате эволюционирования BackTrack, который в 2013 году утратил поддержку разработчиков и в настоящее время не актуален.

Kali Linux может работать в режиме Live-USB, с возможность сохранения файлов (режим USB-persistence), а также может быть установлена как полноценная операционная система.

Установка Kali Linux

Скачать образ Kali Linux можно с официального сайта https://www.kali.org/ . Хотя правильнее сказать, что только оттуда его и можно скачивать, во избежание бонусного скачивания, так сказать, дополнений не предусмотренных разработчиком. На сайте доступны разные виды образов, в том числе можно скачать уже установленную систему для виртуальных машин. Есть образы с приставкой Light, это обрезанный вариант и использовать его, без необходимости не стоит, также можно выбрать образ с уже предустановленным окружение рабочего стола: Mate, Xfce, Kde. Хотя, при желании, их можно будет установить потом.

Мы возьмём образ Kali Linux 64 Bit. Актуальная версия по состоянию на момент написания статьи 2019.1. После скачивания, образ нужно записать на флешку каким-нибудь Rufus, после чего можно переходить непосредственно к установке.

Для начала запускаемся с флешки и видим варианты загрузки:

Выбираем Graphical install, после чего нужно выбрать язык:

Выбрать местоположение:

Раскладку клавиатуры:

Потом вводим имя компьютера, пароль суперпользователя, выбираем часовой пояс, после чего система предложит нам настроить разметку дисков:

Оптимальный вариант выбрать «Авто — использовать весь диск с шифрованным LVM» — в таком случае будет создан полностью зашифрованный раздел и систему нельзя будет запустить или получить доступ к файлам без ввода кодовой фразы. Как я и говорил, в большинстве случаев стоит использовать именно этот вариант, ведь это серьёзно повышает уровень безопасности системы и защищённость информации. Если ты выберешь этот вариант, то после установки дополнительно можешь задать пароль для самоуничтожения данных, делается это командой: cryptsetup luksAddNuke /dev/sda1 .

Но для полноты обзора, мы также рассмотрим вариант «Вручную», при котором мы создадим три раздела с такими параметрами:

- Точка монтирования — /; использовать как — журналируемая файловая система ext4; тип раздела — первичный; местоположение — начало этого пространства; размер — оптимально 20 Гб;

- Использовать как — Раздел подкачки; тип раздела — логический; местоположение — начало этого пространства; размер 2-4 Гб;

- Точка монтирования — /home; Использовать как — журналируемая файловая система ext4; тип раздела — логический; местоположение — начало этого пространства; размер — всё оставшееся место;

После создания разделов начнётся установка системы и через некоторое время появится вопрос:

Если Linux единственная ОС на этом компьютере то смело жми «да», если устанавливаешь рядом с Windows то «нет».

Через некоторое время установка будет завершена, после чего компьютер перезагрузится и ты увидишь экран приветствия, где нужно будет ввести имя пользователя (root) и пароль.

На этом установка завершена. Перейдём к настройке свежеустановленной системы.

Настройка Kali Linux.

Для начала проверим чтобы в системе были прописаны корректные источники приложений (репозитории) . Они находятся в файле /etc/apt/sources.list

Cat /etc/apt/sources.list

Скорее всего всё будет нормально, но лучше убедиться. В выведенном файле должна быть такая строка:

deb http://http.kali.org/kali kali-rolling main non-free contrib

если её нет или она отличается, можно поменять в ручную. Корректные репозитории всегда можно посмотреть на официальном сайте. И там же есть предупреждение, что использовать стоит только официальные репозитории Kali, что вполне логично, потому что эту систему обычно устанавливают не для повседневного развлекательного использования, а с конкретно определёнными целями, и вот при достижении этих целей, качать с интернетов что попало и откуда попало совсем не стоит, это нам подсказывает инстинкт самосохранения, если он есть, если его нет — прислушивайся к ребятам из Offensive Security, они разбираются, а ещё проверяют лично все приложения которые добавляют в репозитории.

Теперь можем обновить нашу систему:

Sudo apt-get update sudo apt-get dist-upgrade

При установке Kali Linux не создаёт нового пользователя, а предлагает работать как root. Но если есть необходимость можем создать нового пользователя:

Useradd newuser –m

Созданному пользователю нужно задать пароль:

Passwd newuser

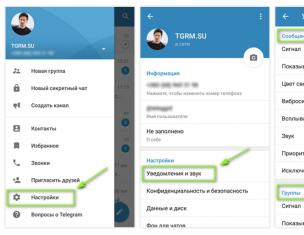

Также нового пользователя можно создать в Параметры/Подробности/Пользователи/Добавить пользователя.

Базовые параметры анонимности

Акцентирую внимание: далее приведены БАЗОВЫЕ настройки, которые не гарантируют полной анонимности. В зависимости от ситуации, настройки безопасности и анонимности должны подбираться индивидуально и соответствовать текущей ситуации.

Для начала сделаем так, чтобы при каждой загрузке системы MAC адрес менялся на рандомный, это никогда не бывает лишним. И для этого нам нужно открыть файл /etc/NetworkManager/NetworkManager.conf и изменить его содержимое, на такое:

Plugins=ifupdown,keyfile managed=false wifi.cloned-mac-address=random ethernet.cloned-mac-address=random

После этого нужно перезапустить Network Manager:

Sudo service network-manager restart

Добавим возможность пускать весь трафик системы через сеть Tor:

Sudo apt-get install tor sudo systemctl start tor git clone https://github.com/ruped24/toriptables2 cd toriptables2/ sudo mv toriptables2.py /usr/local/bin/

Теперь можно направить весь трафик через Tor, командой:

Sudo toriptables2.py -l

Чтобы отключить:

Sudo toriptables2.py -f

Если вдруг возникла необходимость принудительно сменить IP:

Sudo kill -HUP $(pidof tor)

Если в каких-либо ситуациях потребуется дополнительно использовать proxy, то в статье я описал неплохой способ.

Дополнительные приложения

Практически все программы которые нам могут понадобиться в Kali Linux уже есть, но для большего удобства я бы установил ещё парочку:

Double Commander — аналог Total Commander, только с открытым исходным кодом. Прост и понятен, при этом имеет огромное количество функций и поддерживает установку дополнительных плагинов. Устанавливаем:

Sudo apt install doublecmd-gtk — понадобиться когда ты решишь настроить vpn, устанавливаем:

Apt-get install network-manager-openvpn-gnome

Очистка системы

Для очистки системы используются две команды:

Sudo apt-get clean sudo apt-get autoremove

Эти команды очистят локальный репозиторий от скачанных файлов пакетов.

И на этом начальную настройку Kali linux можно считать оконченной. Конечно можно настроить ещё много чего, можно вообще до бесконечности крутить всякие параметры, но, на мой взгляд, сделанного нами, вполне достаточно для комфортной работы. Не забывай возвращаться, ведь мы должны изучить ещё много интересного.

Kali Linux – одна из разновидностей популярной операционной системы, которая является инструментом, преимущественно направленным на использование опытными пользователями, т.к. его основная задача – проведение тестов для выявления уязвимостей, а также проведение мер по их устранению. Изначально Kali Linux была известна пользователям под несколько другим названием – BackTrack.

Kali Linux – специализированная версия дистрибутива, которая позволяет пользователям проводить тесты на проникновение. Уникальность этой операционной системы заключается в том, что Kali Linux портировали под архитектуру ARM, поэтому данную операционную систему можно устанавливать не только на компьютеры, но и в качестве .

Kali Linux широко применяется как хакерами, так и теми, кто с ними борется. Благодаря более чем 300 встроенным инструментам пользователи смогут осуществлять тестирование на проникновение.

Основные особенности Kali Linux:

1. Широкий набор инструментов для анализа и тестирования на проникновение;

2. Обновленный визуальный интерфейс Gnome 3.14;

3. В меню имеется функция, позволяющая перейти к десяти наиболее популярным инструментам;

4. Kali Linux не требует установки (и в принципе этого делать не следует);

5. Безопасная среда обработки;

6. Имеет возможность глубокой настройки вплоть до ядра;

7. Распространяется абсолютно бесплатно.

Kali Linux – эта не та версия дистрибутива, которая используется пользователями для знакомства с семейством Linux, а профессиональный инструмент, направленный, в первую очередь, не на взлом, а на выявление уязвимостей и своевременного устранения найденных проблем.

Скачать Kali Linux бесплатно

Загрузить операционную систему с официального сайта

Возвращаемся к вопросу информационной безопасности, в этом году известный дистрибутив специализирующийся на проверке информационных систем на прочность BackTrack linux вернулся на платформу Debian и стал называться Kali Linux. Не знаю зачем это было сделано, но скачать и попробовать его стоит.

Обзор Kali Linux

Начнём с того, что Kali Linux так же является «живым дистрибутивом» и предназначена для запуска с DVD или флешки. Её также можно установить на диск вашего компьютера или ноутбука, но делать основной системой противопоказанно. Разработчики заявляют, что Kali будет нормально поддерживать архитектуру ARM, что позволит работать на планшетах и телефонах, ну это мы проверим позже, когда появятся мануалы по запуску на этих устройствах.

Разработчики заявляют, что Kali Linux это шаг вперёд по сравнению с BackTrack в сторону стабильности и подхода к подбору программ.

Скачать Kali можно на официальном сайте, она свободно доступна и отлично тянется торрент файлом.

В меню всё достаточно продуманно, основные «хакерские» инструменты собраны в одном месте и поделены на группы. Попробую рассказать о составе программ Kali linux (актуально для версии 1.0.4).

Information gathering (Сбор информации)

Данный раздел меню объединяет программы и утилиты для сбора информации об целевой инфраструктуре. С их помощью можно точно определить какие узлы и сервисы работают в сети, какие операционные системы установлены и как сеть защищена. Это очень важная часть атаки на инфраструктуру, поэтому я расскажу об всех подменю детально.

- DNS Analysis (12 программ) в этом разделе собраны программы для анализа сервиса DNS, они полезны для изучения атакуемой инфраструктуры. Например DNSmap и Nmap позволяют использовать DNS сервера для составления карты целевой инфраструктуры.

- Группа программ IDS/IPS Indentificator позволяет выявлять и противодействовать системам обнаружения вторжений, которые очень популярны в корпоративном сегменте и призваны оповестить системны администраторов об атаке на их инфраструктуру.

- Live Host Identificator (25 программ и утилит) собрала в себе инструменты для идентификации хостов в сети, эти программы позволяют обнаруживать и определять компьютеры и прочее активное оборудование в сети. Это нужно для того, чтобы выбрать правильные инструменты для атаки и определить её вектор.

- Network Scanners — набор программ продолжающее решать задачу футпринтинга (анг. Footprinting, составление карты инфраструктуры безопасности — количество узлов, их роли, типы операционных систем, работающие в сети сервисы и т. п.). Они помогают построить карту сети.

- OS Fingerprinting собрала в себе почти те же утилиты, какие были в меню Network Scanners и это не удивительно, так как с помощью этих утилит решается всё та же задача, но в этот раз нам намекают, что с их помощью можно определить версию ОС на целевом хосте.

- Меню OSINT Analysis достаточно сложно для объяснения, достаточно сказать, что wikipedia расшифровала мне OSINT как «Разведка на основе открытых источников (англ. Open source intelligence, OSINT). Одна из разведывательных дисциплин в американской разведке. Включает в себя поиск, выбор и сбор информации, полученной из общедоступных источников и её анализ. В разведывательном сообществе термин «открытый» указывает на общедоступность источника (в отличие от секретных источников и источников с ограниченным использованием), он не связан с понятием open source или public intelligence.» Данное меню предназначено для анализа трафика и построения выводов относительно его состава. Например CaseFile дает вам возможность быстро добавить, связать и анализировать данные о взаимодействии реальных людей и групп при работе над проектом или работающих в одном учреждении/подразделении. Или например Metagoofil - является инструментом сбора информации предназначена для извлечения метаданных официальных документов (PDF, DOC, XLS, PPT, DOCX, PPTX, XLSX), принадлежащего компании-цели. Надеюсь вы поняли смысл этих утилит, если же нет — вам они врят ли пригодятся.

- Route Analisis — собрал в себе все те же утилиты для футпринтинга, особо разбирать тут нечего — меню переводится как анализ маршрутов.

- Service fingerprinting — собрал в себе утилиты, которые помогут определить работающие на предприятии сервисы. Многие из программ уже были в предыдущих меню.

- SMB Analysis — программы для анализа сетевых ресурсов Windows.

- SMTP Analysis — программы для анализа трафика почтовых клиентов (конкретно исходящего тарфика по SMTP).

- SNMP Analysis — программы для анализа устройств поддерживающих протокол управления SMTP, это могут быть коммутаторы, маршрутизаторы, серверы, рабочие принтеры, станции, модемные стойки и т. п.

- SSL Analysis — анализ сервисов использующих SSL (англ. Secure Sockets Layer — уровень защищённых сокетов). Как пример: sslcaudit это инструмент предназначен для автоматизации тестирования SSL / TLS клиентов на предмет устойчивости MITM атакам.

- Telefony Analysis и VOIPAnalysis — меню состоящее из 2 программ. Ace. Программа служит для поиска TFTP серверов на которых обычно лежат конфигурации для VOIP устройств. Enumiax помогает получить список пользователей Asterisk.

- Traffic Analysis — программы для анализа сетевого трафика, например p0f позволяет слушать трафик проходящий через подключенную сеть и определять чей это трафик, как далеко находится этот узел, какая на нём система и т. п.

- VPN Analysis — состоит из 1 программы ike-scan и нужна она для анализа VPN основанных на IPSec и сбора хешей для дальнейшего получения идентификационных данных путём перебора(уже в другой программе).

Vulnerability Analysis (Анализ уязвимостей)

Данное меню Kali linux служит для анализа уязвимостей и разделено на несколько групп.

- Cisco tools — Cisco является ведущим поставщиком оборудования в корпоративный сектор, поэтому этим устройствап посвящён отдельный раздел. В данном случае представленные тут программы позволяют уязвимости в сетях построенных на оборудовании и ПО Cisco.

- Database Assessment — меню собравшее программы для поиска уязвимостей в базах данных. Например bbqSQL позволяет искать «blind SQL injection»(гуглите, переводить не стал — долго объяснять). А SqlMAP позволяет автоматически искать и эксплуатировать SQL уязвимости.

- Fuzzing Tools — специфичесикие инструменты. Вообще Fuzzing - технология тестирования программ, когда вместо ожидаемых входных данных программе передаются случайные данные. Если программа зависает или завершает работу это считается нахождением дефекта в программе, который может привести к обнаружению уязвимости. Описывать здесь утилиты и программы не имеет смысла, так как это отдельная и очень обширная тема.

- В разделе Misc Scaners собраны сканеры, которые помогут найти уязвимость в системе. Например Lynis может сканировать Unix систему на предмет уязвимостей в программном обеспечении.

- OpenVAS — сетевой сканер безопасности, который помогает мониторить сеть на предмет наличия в узлах уязвимостей.

WEB Applications (WEB приложения)

Раздел собрал в себе набор программ для работы с WEB приложениями. Будет полезен тем, кто решил пробовать на прочность веб сайты.

- CMS Indentification объединяет несколько программ, которые помогут определить какая система управления контентом (CMS) установлена на сайте. Например BlindElephant позволяет определить версию CMS, это очень полезно и позволяет эксплуатировать уже известные уязвимости на не обновленных сайтах.

- Database Explotation — тут сгруппированы инструменты для атаки на базы данных на которых работают сайты. Простой пример: bbqsql позволяет автоматизировать использование слепых и полу слепых SQL инъекций.

- WEB Application Fuzzers — аналог программ из раздела Fuzzing Tools, но с уклоном на WEB ресурсы. Пример: WebSlaeyr является программой для брутфорса, но она может использоваться для перебора POST и GET параметров, искать директории и файлы на которые нет ссылок и т. п.

- WEB Application Proxies — здесь мы видим набор отличных программ, которые позволят работать с трафиком который ходит между браузером и сервером. Это нужно достаточно часто. Просто прочитайте подробно про такой инструмент как Burpsuite и вы всё поймёте.

- WEB Crawlers — я нашёл только одно подходящее значение для этого выражения, и это «поисковый робот». Что же собрало в себе данное меню? Здесь программы и утилиты, которые помогают работать с содержимым интернет страниц. Например: CutyCapt позволяет создавать скриншоты (в том числе и в полный размер) страниц сайтов, а Dirb является сканером контента, его часто используют как составную часть скрипта для брута страниц. Раздел интересный, не поленитесь и прочитайте описание каждой утилиты.

- WEB Vulnerability Scanners — ОГРОМНЫЙ набор программ, которые помогут найти уязвимости на WEB ресурсе. Многие программы мы уже видели в предыдущих меню. Описывать их нет смысла, ибо они решают ну очень широкий спектр задач.

Password Attacks

Меню — сказка. Чем бы вы не занимались вам придётся решать проблему аунтификации и авторизации. Ломать пароли — вот какую задачу решают программы в этом меню.

- GPU Tools объединяет утилиты (в меню их 2), которые могут ломать хеши и WPA ключи методом перебора используя как центральный процессор, так и видеокарту. Очень полезные утилиты, правда я сомниваюсь, что они будут работать из коробки при запуске Kali Linux с DVD или флешки.

- Offline Attack объединяет огромное количество утилит для подбора пар логин/пароль, перебора хеша — одним словом атак методом брутфорса на уже имеющиеся хеши и файлы (то, что можно сделать будучи отключенным от целевой инфраструктуры).

- Меню Online Attack собрало в себе много программ для атаки методом перебора в режиме online. Простым примером могут служить Hydra которая позволяет перебирать пароли прямо на сайте.

- Passing The Hash — это очень эффективная атака, смысл которой сводится к тому, что мы получаем хеш пароля жертвы и используем его (не пытаемся восстановить из него пароль, а именно используем значение хеша для авторизации) для авторизации на удалённом сервисе. Это работает в случаях NTLM и LM аунтификации.

Wireless Attack

Здесь нам предложены инструменты для атаки на беспроводные сети. Одно из наиболее востребованных для новичков (имеется в виду профессия пентестера) направлений.

- Bluetooth tools — утилиты для работы с протоколом передачи данных bluethooth. Многие девайсы сегодня поддерживают данный стандарт и эти программы могут оказаться весьма полезны.

- Other Wireless tools — Программы и утилиты для работы с другими сетями. Имеется в виду, что с их помощью можно тестировать сети не относящиеся к Wi-Fi. Например KillerBee (названия утилит начинается с ZB, например Zbconvert) позволяют работать со спецификацией ZigBee и стандартом IEEE 802.15.4 (кто не понял, читайте Wiki). Ubertooth — утилиты для работы с одноименным проектом, в рамках которого выпускаются девайсы для работы c bluetooth.

- RFID/NFC Tools — большой раздел посвященный технологиям RFID и NFC, для тех кто не знает — это технологии смарт карт и радиочастотной идентификации. Программ здесь просто море, поэтому я не буду подробно останавливаться на них. Это узкая специализация и освещать её нужно в отдельной статье.

- Wireless Tools — то о чём мечтает любой начинающий «хакер», здесь собраны утилиты для взлома Wi-Fi сетей. Простым примером может послужить программы Aircrack-ng, которые способны за минуты взломать WEP, с лёгкостью устроить DOS для любого Wi-Fi устройства и победить непобедимый WPA.

Explotation tools

Утилиты и программы для эксплуатации уязвимостей. Все приведённые здесь программы нужны для того, чтобы использовать найденную уязвимость в своих целях.

- Beef XSS Fremework — содержит программу Beef. Она позволяет организовать атаку на удаленную систему с помощью веб браузера запущенного на этой системе.

- Cisco Attack — мы уже видели эти программы в прошлых меню. Позволяют атаковать узлы сети построенных на оборудовании Cisco.

- Exploit Database — содержит searchsploit, которая нужна для быстрого поиска эксплоита по описанию.

- Metasploit — отличный фреймворк, содержит огромную базу эксплоитов и позволяет быстро и просто их использовать. Регулярно обновляется.

- Network Exploitation — набор программ для эксплуатации сетевых уязвимостей. Как пример: ikat предназначена для аудита безопасности (читай взлома) «окружения работающего в браузере» (browser controlled environments) таких как Kiosks, Citrix Terminals и WebTV. А, например, Termineter позволяет искать уязвимости в «интеллектуальных счётчиках» используя протокол C12.18 и C12.19.

- Social Engineering toolkit — содержит программу se-toolkit (Social Engineering Toolkit (SET)), которая используется в «социальном инженеринге». Программа содержит огромный арсенал инструментов для манипуляции разумом жертвы. Именно на человека рассчитан данный вид атаки. Заставить поверить, выудить данные — вот задачи, которые решает данная программа. Иногда получить искомую информацию проще от человека, чем взламывать сервер. Тема очень интересная, рекомендую прочитать про неё отдельно.

Sniffing/Spoofing

Раздел меню, посвященный программам с помощью которых можно как слушать чужой трафик, так и маскироваться под другие узлы. Смотрим, что здесь есть:

- Network Sniffers — сетевые сниферы. Позволяют слушать трафик. Программ тут много, каждая для конкретного случая.

- Network Spoofing — Спуфинг, очень много программ. Чтобы было понятней приведу пару примеров. DNSChef — DNS прокси, позволяет перенаправлять трафик по запросу пользователя на другой IP. Parasite6 — позволяет перенаправлять трафик в IP v6 сетях на вашу машину (ARP spoofing).

- Voice and Surveillance — гугл мне перевел это как «голос и наблюдение». Содержит программу msgsnarf, она обеспечивает перехват сообщений чата и может работать с форматами обмена сообщениями AOL Instant Messenger, ICQ 2000, IRC, MSN Messenger, Yahoo Messenger.

- VoIP Tools — набор утилит для перехвата голосового трафика в VoIP приложениях.

- WEB Sniffers — программы и утилиты, которые позволяют перехватывать трафик с браузеров. Большинство из них работают как прокси.

Maintaining Access

В переводе «обеспечение доступа». Данный раздел собрал в себя ПО для работы с бекдорами.

- OS Backdoors — Содержит такие программы как: Cymothoa (внедряет код бекдора в существующий процесс), powersploit (содержит подборку MS PowerShell скриптов, которые можно использовать для организации бекдоров), u3-pwd (Утилита для замены стандартного предустановленного программного обеспечения «U3» на флешках SanDisc и использовать его для последующего запуска вашего «вредоносного кода»).

- Tunneling Tools — Набор программ и утилит, которые позволяют создать «тунель» в существующем подключении, замаскировав тем самым проходящий в нём трафик. Например ptunnel позволяет создавать тунель посредством ICMP запросы и ответы (PING’и).

- WEB Backdoors — включает в себя два инструмента Weevely и WeBaCoo. Оба служат для управления скомпрометированной системой с использованием HTTP трафика.

Reverse Engineering

Программы для реверс инженеринга. Помогают посмотреть как работает приложение, для того, чтобы восстановить её исходный код. Включает в себя разные дебагеры и дизассемблеры.

- Debuggers — отладчик, позволяет искать ошибки в программах.

- Disassembly - дизассемблер, преобразует машинный код в текст программы.

Stress Testing

Набор программ для стресс теста. Позволяет тестировать разные компоненты инфраструктуры под нагрузкой.

- Network Stress Testing — Стресс тесты для сети. Меню содержит много полезных программ, которые позволяют нагрузить сеть. Как пример macof может создавать в сети огромное количество пакетов с разными MAC адресами, многие коммутаторы не выдерживают подобной нагрузки. Кстати, некоторые коммутаторы при подобном «тесте» могут перейти в режим хаба и позволит «слушать» чужой трафик.

- VoIP Stress Testing — Здесь есть пара программ для проверки VoIP под нагрузкой. Как пример — IAXflood позволяет генерировать трафик по протоколу IAX (Используется в VoIP серверами Asterisk).

- WEB Stress Testing — содержит в себе одну программу thc-ssl-dos, которая позволяет нагрузить WEB сервер, устроив ему DoS (Denial of Service).

- WLAN Stress testing — Reaver мы уже видели в другом разделе, а вот mdk3 позволит устроить DoS или DDoS для клиентов беспроводной сети.

Hardware Hacking

Набор программ для работы с аппаратными средствами. Здесь всего 2 раздела:

- Android Tools — набор программ для работы с устройствами под управлением OS Android. Например apktool программа для реверс инженеринга программ для андроида (*.apk), а dex2jar может помочь при декомпиляции андроид приложений.

- Arduino tools — содержит всего 1 программу, Arduino это программно-аппаратная платформа, сродни конструктору, используя одноименную плату (её можно сделать и самому) вы можете легко подключить её к ПК и написать любую программу. На её основе можно сделать робота, интеллектуальную подсветку, умный дом, да всё что угодно.

Forensics

Forensics переводчик мне перевёл как «криминалистический», да и состав программ в данном меню намекает на то, что с их помощью можно вести расследования. Итак, разберем группы программ в данном меню.

- Anti-Virus Forensics Tools и Digital Anti-Forensics — содержит всего одну программу, chkrootkit служит для поисков бекдоров и руткитов.

- Digital Forensics — содержит ряд программ для «раследований», позволяют проводить экспертизу и доставать разные данные с носителей информации. Как пример Autopsy — цифровая криминалистическая платформа и графичекий интерфейс для The Sleuth Kit (TSK) и многих других программ. В свою очередь The Sleuth Kit набор утилит для глубокого анализа цифровых носителей в ходе экспертизы. Одним словом — почувствуй себя Шерлоком Холмсом. Требует детального изучения и глубоких знаний.

- Forensics Carving Tools — File или Data carving это термин из области кибер криминалистики, означает он извлечение информации из «undifferentiated blocks» или RAW Data. Переводить не буду, на нашем это звучит глупо и непонятно. В двух словах позволяет взять исходник (хоть побайтовый образ диска, хоть кусок данных из оперативной памяти) и выдрать оттуда нужный файл по определенному критерию. Пример Foremost - Программа просматривает диск/образ диска на предмет совпадения заранее определённых hex-кодов, соответствующих наиболее распространённым файловым форматам. После чего складывает их в каталог, вместе с отчётом о том, откуда и сколько было изъято. Pasco позволяет вытащить историю из браузера Internet Explorer. PEV показывает информацию об исполняемом файле или библиотеке под Windows и т. п.

- Forensics Hashing Tools — Содержит 2 программы, md5deep и rahash2. Обе предназначены для вычисления хеша файлов и текстовых значений.

- Forensics Imaging Tools — меню собрало в себе огромное количество программ для работы с образами дисков и обработке данных на них записанных.

- Forensics Suites — содержит уже известную нам Autopsy и DFF. Это фреймворки для работы с различными инструментами цифровой криминалистики.

- Network Forensics — тут мы видим p0f, утилиту для идентификации операционной системы по сети.

- Password Forensics Tools — содержит chntpw, программу для сброса паролей Windows.

- PDF Forensics Tools — программы для анализа и парсинга PDF файлов.

- RAM Forensics Tools — программы позволяющие вытащить информацию из оперативной памяти (её дампа).

Вот собственно и всё, мы вкратце рассмотрели состав программ Kali Linux 1.0 и теперь можем выбирать из этого ассортимента те программы, которые нам больше нравятся и продолжать изучение.

Программ направленных на решение разнообразных задачи в Kali Linux очень много, и хотя они сгруппированы по разделам, глаза всё равно разбегаются, особенно при первом знакомстве.

Information Gathering

Эти инструменты для разведки используются для сбора данных по целевой сети или устройствам. Инструменты охватывают от идентификаторов устройств до анализа используемых протоколов.

Vulnerability Analysis

Инструменты из этой секции фокусируются на оценке систем в плане уязвимостей. Обычно, они запускаются в соответствии с информацией, полученной с помощью инструментов для разведки (из раздела Information Gathering).

Web Applications

Эти инструменты используются для аудита и эксплуатации уязвимостей в веб-серверах. Многие из инструментов для аудита находятся прямо в этой категории. Как бы там ни было, не все веб-приложения направлены на атаку веб-серверов, некоторые из них просто сетевые инструменты. Например, веб-прокси могут быть найдены в этой секции.

Password Attacks

Эта секция инструментов, главным образам имеющих дело с брутфорсингом (перебором всех возможных значений) или вычисления паролей или расшаривания ключей используемых для аутентификации.

Wireless Attacks

Эти инструменты используются для эксплуатации уязвимостей найденных в беспроводных протоколах. Инструменты 802.11 будут найдены здесь, включая инструменты, такие как aircrack, airmon и инструменты взлома беспроводных паролей. В дополнение, эта секция имеет инструменты связанные также с уязвимостями RFID и Bluetooth. Во многих случаях, инструменты в этой секции нужно использовать с беспроводным адаптером, который может быть настроен Kali в состояние прослушивания.

Exploitation Tools

Эти инструменты используются для эксплуатации уязвимостей найденных в системах. Обычно уязвимости идентифицируются во время оценки уязвимостей (Vulnerability Assessment) цели.

Sniffing and Spoofing

Эти инструменты используются для захвата сетевых пакетов, манипуляции с сетевыми пакетами, создания пакетов приложениями и веб подмены (spoofing). Есть также несколько приложений реконструкции VoIP

Maintaining Access

Инструменты поддержки доступа (Maintaining Access) используются как плацдарм и устанавливаются в целевой системе или сети. Обычное дело найти на скомпрометированных системах большое количество бэкдоров и других способов контроля атакующим, чтобы обеспечить альтернативные маршруты на тот случай, если уязвимость, которой воспользовался атакующий, будет найдена или устранена.

Reverse Engineering

Эти инструменты используются для модификации, анализа, отладки (debug) программ. Цель обратной инженерии - это анализ как программа была разработана, следовательно, она может быть скопирована, модифицирована, использована для развития других программ. Обратная инженерия также используется для анализа вредоносного кода, чтобы выяснить, что исполняемый файл делает, или попытаться исследователями найти уязвимости в программном обеспечении.

Stress Testing

Инструменты для стресс тестинга (Stress Testing) используются для вычисления как много данных система может «переварить». Нежелательные результаты могут быть получены от перегрузки системы, такие как стать причиной открытия всех коммуникационных каналов устройством контроля сети или отключения системы (также известное как атака отказа в обслуживании).

Hardware Hacking

Эта секция содержит инструменты для Android, которые могут быть классифицированы как мобильные и инструменты Android, которые используются для программирования и контроля маленьких электронных устройств

Forensics

Инструменты криминалистики (Forensics) используются для мониторинга и анализа компьютера, сетевого трафика и приложений.

Reporting Tools

Инструменты для отчётов (Reporting tools) - это методы доставки информации, найденной во время исполнения проникновения.

System Services

Здесь вы можете включить или отключить сервисы Kali. Сервисы сгруппированы в BeEF, Dradis, HTTP, Metasploit, MySQL, и SSH.

В сборку Kali Linux включены также и другие инструменты, например, веб-браузеры, быстрые ссылки на тюнинг сборки Kali Linux, которые можно увидеть в других разделах меню (сеть, инструменты поиска и другие полезные приложения).

Предлагает уже состоявшийся список программ и утилит для тестирования на проникновение. По меню справа сверху можно увидеть, что они уже сгруппированы по назначению в ниспадающем меню. Разбиты на 13 груп по назначению, 14 пункт – приложения для повседневных задач: проигрыватель, дефрагментатор, описковик, словарь. Вобщем всё то, что делает Кали не просто инструментом взлома, а ещё и нормальной ОСью для привычной работы.

Можете развернуть список специальных утилит:

С каждой новой версией список в каждой групее пополняется. Начнём по порядку и кратким обзором. Всё равно придётся рассматривать некоторые на отдельных примерах, а к некоторым вы никогда уже не прикоснётесь в силу “морального износа”. Разворачивая группы и подгруппы, вы заметите, что большинство из них оформлены значком Кали. Это означает, что перед вами инструмент, понимающий только специальные команды и запускаемый из окна терминала. Его исполнение будет выражаться в виде batch. А первый запуск практически всегда сопровождается списком атрибутов команд в виде справки.

Information gathering – сбор информации

Инструменты, собранные здесь способствуют сбору данных о выбранной жертве. В основе своей здесь собраны программы, которые определяют тип устройства жертвы и используемые им протоколы соединений с сетью. Флагманом среди представленных инструментов является Dmitry.

Vulnerability Analysis – анализ на уязвимость

Инструменты этой секции сфокусированы на вскрытии системных уязвимостей. К использованию утилит из этой секции приступают после “работы” с теми, что вам известны из предыдущей. Приложения сканируются на предмет “кодо-ляпов” и устойчивость к стресс-режиму.

Web Applications – веб приложения

Эти инструменты применяются для аудита и использования () уязвимостей веб-серверов, а также можно встретить веб-инструменты для сетевых служб. Но и не только. Здесь можно найти и прокси-серверы. Самая популярная программа из списка, конечно же, BurpSuite: проксирование и анализ интернет траффика.

Database Assessment

Здесь сгруппированы инструменты для тестирования SQL.

Password Attacks – атаки на пароль

Как видно по названию, основное предназначение утилит – атака брут-форс и офлайн подбор по словарю. Есть утилиты для изымания паролей из хешей. Самый яркий представитель группы – John The Riper (Джон-зэ-Райпер или просто Джон).

Wireless Attacks – атаки на беспроводные сети

Утилиты отсюда предназначены для уязвимостей, обнаруживаемых в беспроводных протоколах. Все самые знаменитые утилиты и скрипты, что позволят нам внедриться в чужой сигнал, собраны в этом каталоге. Некоторые из них уже устарели, у некоторых есть определённый потенциал. Но помимо, как и ожидаемо, взлома WiFI, здесь можно найти утилиты для работы с устройствами Bluetooth и чипами, что в супермаркетах нам вшивают.

Exploitation Tools – инструменты эксплойта

Инструменты отсюда используются для эксплойта уязвимостей систем и анализа на наличие у выбранной цели этих самых уязвимостей. Задача этих инструментов показать как обнаруженную уязвимость можно использовать. Здесь и лежит среда Метасплойт – она представления не требует.

Sniffing and Spoofing – разнюхивание и подлог

Эти программы кали линукс используются для манипуляции сетевыми пакетами, изучения протоколов, захвата этих пакетов и, наконец, веб-спуфинга (обмана системы подставлением данных с последующим захватом данных жертвы). Акула – она Wireshark – самый популярный в разделе инструмент.

Post Exploitation – закрепление успеха

Утилиты категории применяются, если хакеру удалось “зацепиться” за взломанную систему или сеть. Ведь нередко скомпроментированные системы обнаруживаются многократными точечными ударами через альтернативные дорожки и тропинки. Удастся атака единожды – хакер обязательно закрепит успех и протопчет постоянную тропинку к жертве. Инструменты раздела активируются внутри приложения или сервера жертвы.

Reverse Engineering – реверсивная инженерия

В составе этого блога с мудрёным названием скрываются программы кали линукс, которые предназначены для отключения отладочных и исполняемых программ и утилит. Главная цель этих программ – анализ того, как программа работает для того, чтобы её можно было скопировать, скорректировать, придать ей немного другой вид… выдать за свою через недельку Фронт работ утилит – люди и получение от них информации (например, через подделывание почтового ящика). Эти программы с успехом используются и для анализа вредоносных утилит, чтобы воочию убедиться, какой вред и в каком месте они наносят. А значит, будут полезны и разработчикам ПО на предмет поиска дыр безопасности в своих программах.

Forensics – оценка

Утилиты мониторинга и анализа сетевого трафика и приложений. Активно используются для анализа работы прилодения на предмет присутствия следов зловреда или расследования источников и мест проникновения взломщика.

Reporting Tools – инструменты отчёта

Эти утилиты используют методику сбора и отображения информации, обнаруженной в процессе проникновения.

System Services – системные службы

Это уже внутренние утилиты самой Кали. Отсюда службы и процессы можно выключать и запускать. Собраны в группы BeEF, Dradis, HTTP, Metasploit, MySQL, и SSH.

Прочитано: 550